Nozomi Networks Enters Next Phase of Growth as Mitsubishi Electric Completes Acquisition

Read the NewsIn qualsiasi ambiente tecnologico, la pratica dell'igiene di base cybersecurity contribuisce in modo significativo alla resilienza. Molte delle pratiche di base cybersecurity passano dall'IT all'OT, con una maggiore enfasi in aree come la segmentazione e il monitoraggio continuo per compensare le opportunità di patch poco frequenti. Le migliori pratiche includono:

Costruita appositamente per le reti industriali, la piattaforma Nozomi Networks eccelle nel fornire visibilità attraverso l'inventario automatico degli asset e il monitoraggio continuo.

La visibilità di ciò che accade nella rete è una pietra miliare della cybersecurity: non si può gestire ciò che non si vede. Quali risorse sono collegate alla vostra rete? A Internet? Cosa sta parlando con cosa, utilizzando quali protocolli? Chi si sta collegando, a cosa e da dove? C'è traffico non autorizzato? I controlli e le policy funzionano come previsto? Nessuna di queste domande può trovare risposta senza la visibilità, che implica

Negli ambienti industriali, la visibilità della rete non è solo essenziale per la cybersecurity , ma anche per la risoluzione di anomalie operative e altri problemi. Ad esempio, il rilevamento di anomalie nel traffico di dati potrebbe non solo segnalare una potenziale intrusione informatica, ma anche un malfunzionamento di un'apparecchiatura che richiede attenzione immediata.

La piattaforma Nozomi Networks utilizza una serie di metodi di raccolta dati, tra cui il monitoraggio della rete, il monitoraggio endpoint , il monitoraggio wireless e il smart polling, per fornire una visibilità continua di tutti gli asset e dei loro livelli di rischio, anche quando non stanno comunicando attivamente.

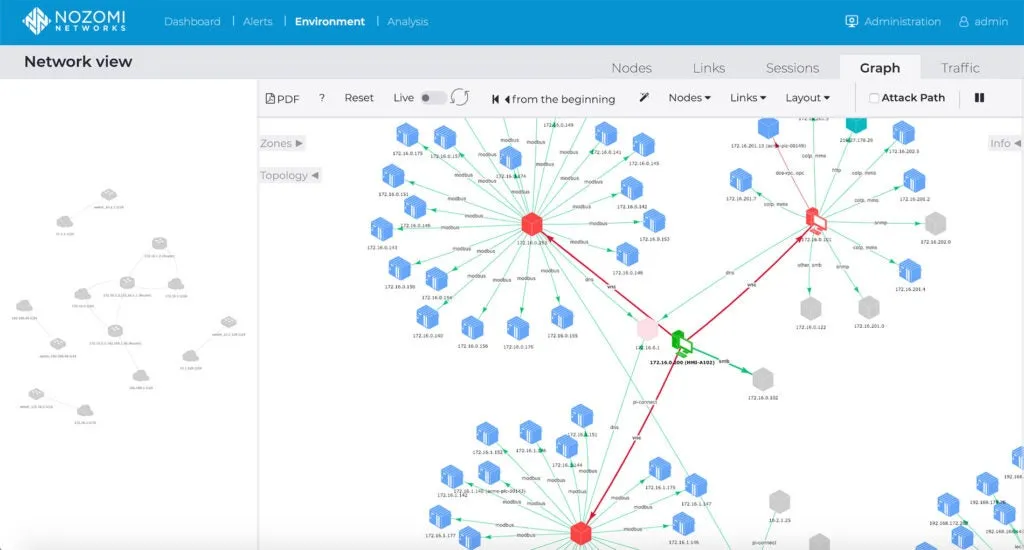

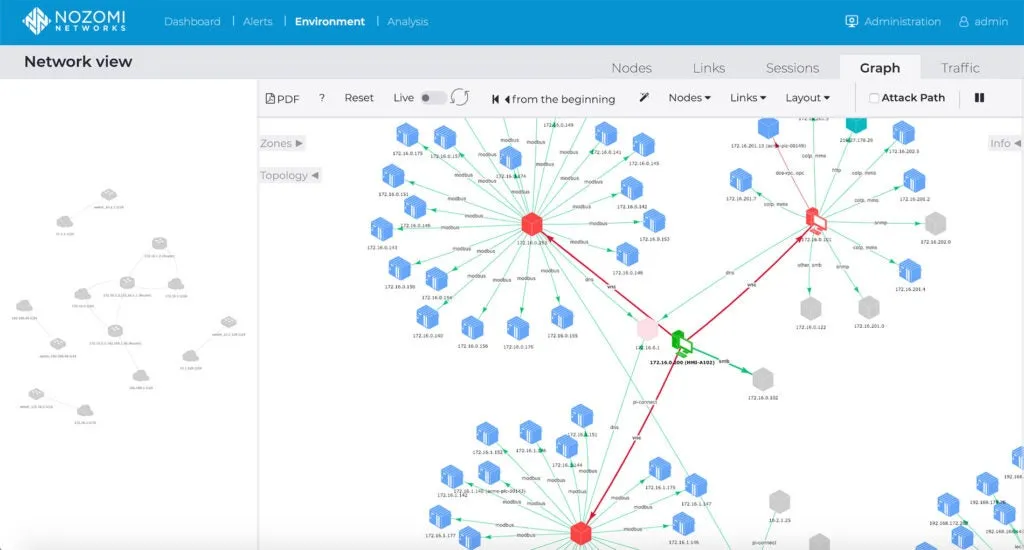

Appena completata l'installazione, la piattaforma inizia ad analizzare il traffico di rete ICS e crea una visualizzazione interattiva che mostra una vista macro dell'intera rete e di ogni singolo asset e nodo, con la possibilità di eseguire il drill-down su qualsiasi endpoint o connessione per vedere gli attributi dettagliati:

Questo grafico fornisce anche visibilità sulle comunicazioni di rete ed evidenzia eventuali violazioni dei criteri di segmentazione. Ad esempio, la piattaforma Nozomi Networks è in grado di rilevare quando gli asset critici parlano con Internet e quando sono presenti regole di firewall o politiche di controllo degli accessi non correttamente configurate.

La gestione automatizzata degli asset fornisce una visibilità fondamentale su ciò che è connesso alla rete, sui suoi attributi chiave e, idealmente, su un contesto aggiuntivo per la risoluzione dei problemi operativi e l'investigazione delle minacce. Un inventario automatizzato degli asset elimina i punti ciechi fornendo visibilità in tempo reale su asset OT , connessioni, comunicazioni, protocolli e altro ancora.

La piattaforma di Nozomi Networks arricchisce i profili dei dispositivi OT e IoT derivati dai sensori con informazioni dettagliate sugli asset, basate sull'AI, provenienti dalla nostra Asset Intelligence per fornire un inventario degli asset accurato quasi al 100% e sempre aggiornato.

Il monitoraggio continuo in tempo reale della rete e delle risorse connesse è il cardine della sicurezza OT. L'enorme quantità di dispositivi OT e IoT con hardware specializzato, protocolli non comuni o proprietari e nessuna funzionalità di sicurezza integrata li rende molto più difficili da monitorare e gestire rispetto ai sistemi IT tradizionali.

Il monitoraggio continuo comprende funzionalità informatiche chiave come l'inventario delle risorse, l'ispezione passiva dei pacchetti e la raccolta sicura e attiva dei dati, la mappatura e la prioritizzazione delle vulnerabilità e il rilevamento di anomalie e minacce. Consente di individuare potenziali incidenti prima che abbiano un impatto sulle operazioni. Se si verifica un attacco o un incidente, le informazioni ricavate dal monitoraggio continuo aiutano a capire meglio l'entità dell'impatto e come reagire.

In qualsiasi ambiente tecnologico, la pratica dell'igiene di base cybersecurity contribuisce in modo significativo alla resilienza. Molte delle pratiche di base cybersecurity passano dall'IT all'OT, con una maggiore enfasi in aree come la segmentazione e il monitoraggio continuo per compensare le opportunità di patch poco frequenti. Le migliori pratiche includono:

Costruita appositamente per le reti industriali, la piattaforma Nozomi Networks eccelle nel fornire visibilità attraverso l'inventario automatico degli asset e il monitoraggio continuo.

La visibilità di ciò che accade nella rete è una pietra miliare della cybersecurity: non si può gestire ciò che non si vede. Quali risorse sono collegate alla vostra rete? A Internet? Cosa sta parlando con cosa, utilizzando quali protocolli? Chi si sta collegando, a cosa e da dove? C'è traffico non autorizzato? I controlli e le policy funzionano come previsto? Nessuna di queste domande può trovare risposta senza la visibilità, che implica

Negli ambienti industriali, la visibilità della rete non è solo essenziale per la cybersecurity , ma anche per la risoluzione di anomalie operative e altri problemi. Ad esempio, il rilevamento di anomalie nel traffico di dati potrebbe non solo segnalare una potenziale intrusione informatica, ma anche un malfunzionamento di un'apparecchiatura che richiede attenzione immediata.

La piattaforma Nozomi Networks utilizza una serie di metodi di raccolta dati, tra cui il monitoraggio della rete, il monitoraggio endpoint , il monitoraggio wireless e il smart polling, per fornire una visibilità continua di tutti gli asset e dei loro livelli di rischio, anche quando non stanno comunicando attivamente.

Appena completata l'installazione, la piattaforma inizia ad analizzare il traffico di rete ICS e crea una visualizzazione interattiva che mostra una vista macro dell'intera rete e di ogni singolo asset e nodo, con la possibilità di eseguire il drill-down su qualsiasi endpoint o connessione per vedere gli attributi dettagliati:

Questo grafico fornisce anche visibilità sulle comunicazioni di rete ed evidenzia eventuali violazioni dei criteri di segmentazione. Ad esempio, la piattaforma Nozomi Networks è in grado di rilevare quando gli asset critici parlano con Internet e quando sono presenti regole di firewall o politiche di controllo degli accessi non correttamente configurate.

La gestione automatizzata degli asset fornisce una visibilità fondamentale su ciò che è connesso alla rete, sui suoi attributi chiave e, idealmente, su un contesto aggiuntivo per la risoluzione dei problemi operativi e l'investigazione delle minacce. Un inventario automatizzato degli asset elimina i punti ciechi fornendo visibilità in tempo reale su asset OT , connessioni, comunicazioni, protocolli e altro ancora.

La piattaforma di Nozomi Networks arricchisce i profili dei dispositivi OT e IoT derivati dai sensori con informazioni dettagliate sugli asset, basate sull'AI, provenienti dalla nostra Asset Intelligence per fornire un inventario degli asset accurato quasi al 100% e sempre aggiornato.

Il monitoraggio continuo in tempo reale della rete e delle risorse connesse è il cardine della sicurezza OT. L'enorme quantità di dispositivi OT e IoT con hardware specializzato, protocolli non comuni o proprietari e nessuna funzionalità di sicurezza integrata li rende molto più difficili da monitorare e gestire rispetto ai sistemi IT tradizionali.

Il monitoraggio continuo comprende funzionalità informatiche chiave come l'inventario delle risorse, l'ispezione passiva dei pacchetti e la raccolta sicura e attiva dei dati, la mappatura e la prioritizzazione delle vulnerabilità e il rilevamento di anomalie e minacce. Consente di individuare potenziali incidenti prima che abbiano un impatto sulle operazioni. Se si verifica un attacco o un incidente, le informazioni ricavate dal monitoraggio continuo aiutano a capire meglio l'entità dell'impatto e come reagire.